O que é o ransomware Onion?

“Onion” é umransomwareque criptografa dados do usuário e usa um mecanismo de contagem regressiva para assustar as vítimas para que paguem pela descriptografia em bitcoins. Os criminosos virtuais informam que você tem um prazo fixo de 72 horas para pagar o resgate, ou todos os arquivos serão perdidos para sempre. A Kaspersky Lab deu ao malware o nome de “Onion” porque ele usa a rede anônima Tor (roteador Onion) para ocultar sua natureza maliciosa e dificultar o rastreamento dos agentes por trás dessa campanha de malware contínua.

As melhorias técnicas feitas no malware o tornaram um possível sucessor do Cryptolocker, uma ameaça realmente perigosa, como um dos agentes de criptografia mais sofisticados de hoje.

Como o ransomware Onion funciona

Para transferir dados secretos e informações de pagamento, o Onion se comunica com servidores de comando e controle localizados em algum lugar da rede anônima. Ocultar o servidor de comando em uma rede Tor anônima torna mais complicado encontrar os criminosos virtuais, e o uso de um esquema criptográfico nada ortodoxo impossibilita a descriptografia dos arquivos, mesmo que o tráfego entre o cavalo de Troia e o servidor seja interceptado. Para saber mais sobre o esquema de criptografia, consulte a postagem sobre o assunto no blog em securelist.com

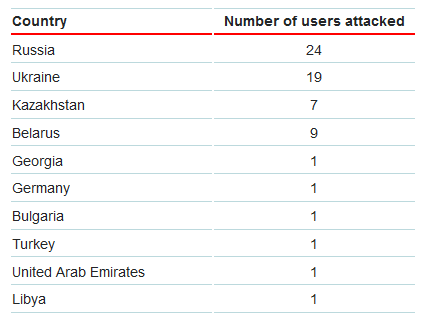

Muitas tentativas de infecção foram registradas na região da CIS, enquanto casos individuais foram detectados na Alemanha, Bulgária, Israel, Emirados Árabes Unidos e Líbia.

O Trojan-Ransom.Win32.Onion foi detectado nos seguintes países:

Para que o malware Onion atinja um dispositivo, primeiro ele segue pela botnet Andromeda (Backdoor.Win32.Androm). Em seguida, o bot recebe um comando para baixar e executar outra parte do malware da família Joleee no dispositivo infectado. Esse malware baixa o malware Onion no dispositivo. Essa é apenas uma das formas possíveis de distribuição do malware.

Como se proteger

- Faça backup de arquivos importantes

A melhor forma de garantir a segurança de dados críticos é com uma programação de backup consistente. O backup deve ser feito com regularidade e, além disso, as cópias devem ser salvas em um dispositivo de armazenamento que seja acessado somente durante esse processo (por exemplo, um dispositivo de armazenamento removível que é desconectado logo depois do backup). Se você não seguir essas recomendações, os arquivos copiados podem ser invadidos e criptografados pelo ransomware, da mesma forma que as versões originais. - Software antivírus

Uma solução de segurança deve estar sempre habilitada, com todos os componentes ativos. Os bancos de dados da solução também devem estar atualizados.Fonte: kaspersky